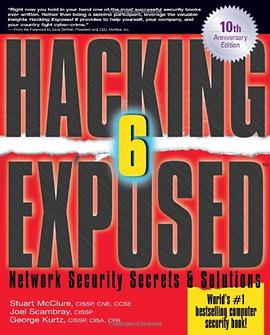

Hacking Exposed pdf epub mobi txt 电子书 下载 2026

- Hacking

- 计算机

- ⎋黑客技术

- Exposed

- 黑客技术

- 网络

- 系统

- 方法论

- 网络安全

- 渗透测试

- 漏洞分析

- 黑客技术

- 信息安全

- 网络攻防

- 安全实践

- 计算机安全

- 安全漏洞

- 道德黑客

具体描述

The world's bestselling computer security book--fully expanded and updated "Right now you hold in your hand one of the most successful security books ever written. Rather than being a sideline participant, leverage the valuable insights Hacking Exposed 6 provides to help yourself, your company, and your country fight cyber-crime." --From the Foreword by Dave DeWalt, President and CEO, McAfee, Inc. "For security to be successful in any company, you must 'think evil' and be attuned to your 'real risk'...Hacking Expose 6 defines both." --Patrick Heim, CISO, Kaiser Permanente "The definitive resource to understanding the hacking mindset and the defenses against it." --Vince Rossi, CEO & President, St. Bernard Software "Identity theft costs billions every year and unless you understand the threat, you will be destined to be a victim of it. Hacking Exposed 6 gives you the tools you need to prevent being a victim." --Bill Loesch, CTO, Guard ID Systems "This book is current, comprehensive, thoughtful, backed by experience, and appropriately free of vendor-bias-prized features for any security practitioner in need of information." --Kip Boyle, CISO, PEMCO Mutual Insurance Company "The Hacking Exposed series has become the definitive reference for security professionals from the moment it was first released, and the 6th edition maintains its place on my bookshelf," --Jeff Moss, Founder of the popular Black Hat Security Conference Meet the formidable demands of security in today's hyperconnected world with expert guidance from the world-renowned Hacking Exposed team. Following the time-tested "attack-countermeasure" philosophy, this 10th anniversary edition has been fully overhauled to cover the latest insidious weapons in the hacker's extensive arsenal. New and updated material: New chapter on hacking hardware, including lock bumping, access card cloning, RFID hacks, USB U3 exploits, and Bluetooth device hijacking Updated Windows attacks and countermeasures, including new Vista and Server 2008 vulnerabilities and Metasploit exploits The latest UNIX Trojan and rootkit techniques and dangling pointer and input validation exploits New wireless and RFID security tools, including multilayered encryption and gateways All-new tracerouting and eavesdropping techniques used to target network hardware and Cisco devices Updated DoS, man-in-the-middle, DNS poisoning, and buffer overflow coverage VPN and VoIP exploits, including Google and TFTP tricks, SIP flooding, and IPsec hacking Fully updated chapters on hacking the Internet user, web hacking, and securing code

作者简介

麦克卢尔,作为富有远见、广受赞誉的管理者,Stuar有20多年担任技术和管理要职的经历,在技术、运营和财务方面拥有丰富经验。加入迈克菲之前,他曾担任市值达1780亿美元医疗保健机构KaiserPermanent的安全服务执行总监在Kaiser期间,Stuart负责其所有全球服务职能,包括身份信息和访问管理、公司治理与法规遵从、安全架构、安全咨询、医疗保健服务提供安全以及产品开发/质量保障。Stuart全面而深入的安全产品知识赢得了广泛赞誉,他被认为是当今信息安全领域的权威之一。

Joel Scambray是提供战略安全咨询服务的Consciere公司的创始人和CEO。他的服务对象包括刚刚创建的小公司到财富50强成员公司,在应对信息安全挑战与机遇领域具有超过12年的经验。

George Kurtz,CISSP,CISA,CPA,在担任McAfee公司的风险及法规遵从部的资深副总裁和总经理之前,George Kurtz是Foundstone公司的CEO。Kurtz在安全领域有超过16年的工作经验并且帮助数以百计的组织和政府机构解决了无数高难度的安全问题。

作为一名国际公认的信息安全专家、专著作者和企业家,George经常在该领域的各年会上发表演讲,他的言论经常出现在众多顶级刊物和公共媒体上,其中包括CNN电视台、Fox News(福克斯新闻)。

目录信息

读后感

这本书是美国人写的,他们完全是按照美国的情况作的分析,在中国有的工具未必实用,但是大步分工具是很好的,里边介绍了常用入侵防御的理论与解决方法,对于初学者来说,可以参考看一下,我认为难度适中……

评分买这书的人,多半是为是实战吧?至少我是。可是翻看,感觉就像法理学一样,晦涩,欲露还羞。理论不系统,实战无用,不推荐。

评分这本书是美国人写的,他们完全是按照美国的情况作的分析,在中国有的工具未必实用,但是大步分工具是很好的,里边介绍了常用入侵防御的理论与解决方法,对于初学者来说,可以参考看一下,我认为难度适中……

评分介绍了网络攻防的基本原理,总的来说还行,里边有些工具按照提供的地址不能下载!能够给想学习黑客的人提供一个基本的思想!

评分介绍了网络攻防的基本原理,总的来说还行,里边有些工具按照提供的地址不能下载!能够给想学习黑客的人提供一个基本的思想!

用户评价

初读此书时,我最大的担忧是其时效性问题,毕竟安全领域的技术迭代速度惊人。然而,我惊喜地发现,尽管书中涵盖了许多经典的技术点,但其核心的原理和底层逻辑的阐述却是跨越时代的。作者非常注重对安全基石的讲解——例如,对于身份验证机制的缺陷分析,即使底层代码有所更新,其背后的逻辑漏洞依然存在。尤其值得称赞的是,它对“社会工程学”与“技术渗透”的结合点进行了深入的探讨,这往往是其他技术书籍会忽略的“软肋”。书中提供的那套针对特定目标信息的收集与分析框架,极具操作性,它教会你如何将零散的信息点串联成一个完整的攻击路径。这本书的阅读体验是累积性的,每读完一个章节,我都会停下来,在我的虚拟环境中重现作者描述的场景,并尝试用自己的方法去解决或绕过它。这种主动的、实践驱动的学习方式,远比被动接受信息来得有效得多。它强迫你思考系统的“意外行为”,而不是仅仅关注“预期行为”。

评分这本著作简直是一部信息安全领域的“百科全书”,它以一种近乎手术刀般精准的视角,剖析了现代网络架构中那些最容易被忽视的薄弱环节。我记得我刚拿到这本书时,被它厚重的分量和密集的专业术语所震撼,但一旦沉浸其中,那种深入骨髓的知识传递感便让人欲罢不能。作者并没有停留在空泛的理论说教,而是用大量的实战案例和细致入微的步骤图解,构建了一个完整的攻击与防御思维模型。尤其让我印象深刻的是关于边界设备深度渗透的那几章,它不仅仅是教你如何找到漏洞,更重要的是解析了底层协议设计上的缺陷是如何被利用的,这对于理解安全本质至关重要。读完后,我感觉自己看待任何一个网络拓扑图的方式都彻底改变了,原本看似坚不可摧的防火墙和IDS/IPS,在作者的笔下,都显露出了其固有的逻辑盲点。这本书的价值不在于提供了一堆现成的工具清单,而在于培养了一种批判性的安全思维,让你学会如何像一个真正的攻击者一样去思考系统,从而构建出更具韧性的防御体系。对于任何一个希望从“操作员”进化到“架构师”级别的安全专业人士来说,这本书都是案头必备的参考资料。

评分说实话,我原本以为这会是一本晦涩难懂的技术手册,但翻开之后,我才发现作者的叙事功力着实了得,他有一种魔力,能将那些冰冷的代码和协议讲解得如同引人入胜的侦探小说。特别是对特定操作系统核心服务漏洞的挖掘部分,那种抽丝剥茧、层层递进的推理过程,简直让人拍案叫绝。作者并没有采用那种生硬的罗列式讲解,而是将不同的攻击向量编织成一个连贯的故事线,让你在不知不觉中就掌握了复杂的渗透测试流程。让我印象非常深刻的是关于权限提升策略的论述,它不仅仅提及了已知的提权方法,更强调了环境差异性对攻击链的影响,这极大地拓宽了我的思路,让我意识到“标准流程”之外的无限可能性。这本书的排版和图表设计也极其用心,复杂的内存结构和数据流向,通过简洁的示意图清晰地呈现出来,极大地降低了初学者的学习门槛。它不是那种读完就束之高阁的工具书,而是需要反复研读、并在实际工作中对照参考的“行动指南”,它教会我的不是“做什么”,而是“为什么这么做”。

评分这本书的深度和广度,让我感到有些汗颜,同时也激发了我无尽的学习热情。我曾尝试阅读市面上其他几本热门的安全书籍,但往往在系统底层和应用层之间缺乏一个平滑的过渡,很多要么过于偏向应用层的脚本小子技巧,要么又过于深陷于汇编和内核的泥潭。然而,这本著作巧妙地找到了一个完美的平衡点。它从网络层的交互协议出发,逐步深入到操作系统内核的安全机制,再到特定企业级应用的安全配置误区,形成了一个完整的安全知识光谱。我特别欣赏其中关于“纵深防御”理论的实践解读,作者没有简单地重复口号,而是通过拆解一个模拟的APT攻击场景,清晰地展示了每一层防御失效后,下一层应该如何介入,以及如何通过非标准手段绕过现有控制。对于我这种在企业环境中工作的人来说,理解攻击者的心理模型至关重要,而这本书成功地将这种“黑帽思维”具象化了,让我能够更有效地去加固我负责的安全体系。它更像是一份来自顶尖专家的“内部备忘录”,而不是一本公开的教材。

评分如果要用一个词来形容这本书的风格,那一定是“赤裸裸的诚实”。它没有粉饰太平,直白地揭示了我们在构建和维护信息系统时所犯下的那些代价高昂的错误。我个人特别推崇它在安全审计方法论上的独到见解,它提供了一套结构化的流程,来评估一个复杂系统的“可被入侵性”,而不仅仅是检查配置是否符合标准列表。书中对于模糊测试(Fuzzing)技术的原理剖析,结合现代处理器架构的特性,让我对自动化漏洞发现有了全新的认识。很多安全书籍只谈论“已知的”漏洞,但这本书却在教你如何去“寻找未知的”。它像是一面放大镜,将系统中那些因设计复杂性而产生的“阴影地带”清晰地呈现在读者面前。读完后,你不会觉得自己掌握了多少“秘籍”,反而会有一种深深的敬畏感——敬畏于系统的复杂,也敬畏于那些能够洞察其本质的思维力量。这本书对于提升安全团队的整体“作战素养”具有不可替代的价值。

评分读书的时候还是第三版,毕业以后不黑人家电脑了,还特地买了第四版收藏。这几天查资料,发现已经出版到第六版了。

评分谈不上bible。。。

评分谈不上bible。。。

评分谈不上bible。。。

评分清晰讲解,资料丰富。

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有