具体描述

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

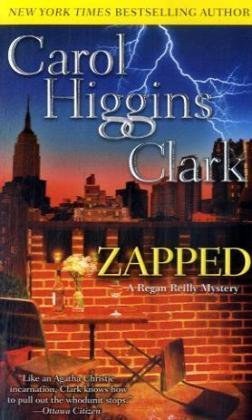

这本书的封面设计实在是太引人注目了,那种深邃的蓝色调和未来感的字体搭配,一下子就让人感觉内容会非常硬核、非常专业。拿到手里掂量了一下,这厚度,啧啧,绝对是汗牛充栋的干货。我本来是希望能在里面找到一些关于如何将现有的IPv4网络平滑过渡到IPv6的实战案例和工具集锦的,毕竟对于我们这些还在运维老旧基础设施的公司来说,平滑迁移才是王道。然而,通读完前几章的目录,我发现这本书的侧重点似乎更偏向于底层协议的深入解析和**理论框架的构建**,尤其是关于地址自动配置、邻居发现协议(NDP)的各种安全陷阱和缓解措施的探讨,深度确实令人敬佩。但坦白讲,对于我这种急需快速上手解决实际部署中遇到的DHCPv6服务器配置冲突、或者如何在多宿主设备上优化路由选择的工程师来说,这些宏大的理论构建虽然重要,却显得有些过于学术化了。我更期待看到的是那些用红线标出“此处极易被攻击”的配置片段,以及一键修复的脚本示例。这本书更像是为网络架构师和安全研究员准备的“圣经”,而不是为我这种“救火队员”准备的“工具箱”。它给了我关于“为什么”的深刻理解,却在“怎么做”上留下了不少空白需要我去自行填补。

评分这本书的作者显然是一位深谙安全之道的老将,其对协议弱点的洞察力令人叹服,尤其是在描述**数据中心内部东西向流量安全**时,展现出的敏锐度极高。他将传统网络中的广播风暴和二层攻击(如ARP欺骗)在IPv6环境下的新变种——比如邻居缓存投毒——进行了非常清晰的对比分析。这种基于历史经验的对比,让安全概念的传递变得非常有效。然而,我个人最大的遗憾在于,这本书似乎有意避开了关于**安全运营和自动化响应**的议题。在当今的安全领域,SIEM集成、SOAR剧本编写、以及基于行为分析的异常检测是重中之重。我期待能看到如何将IPv6特定的安全日志(比如NDP的异常行为日志)高效地导入分析平台,并触发自动化响应流程的案例研究。这本书更多地聚焦于“如何设计一个更安全的协议栈”,而不是“如何用现代工具链去监控和保护一个已经运行的IPv6网络”。对我来说,这种侧重使得本书的实用价值在日常运维的语境下打了折扣。

评分说实话,这本书的排版和印刷质量相当不错,纸张触感很好,图表绘制得也清晰明了,这对于长时间阅读技术书籍来说是个巨大的加点。我对其中关于**多播路由安全**的那部分内容印象尤为深刻,它详细描述了MLD(Multicast Listener Discovery)协议可能遭受的欺骗攻击,以及如何通过配置限制监听组的加入,从而减少潜在的DoS风险。这块内容确实是很多市面上教材会忽略的角落,作者能将其单独拎出来深入探讨,可见其对IPv6安全全貌的把握是相当到位的。然而,这本书的“新”似乎也体现在它过于侧重于最新的、尚未大规模部署的特性上。例如,对于目前在许多企业环境中依然重要的、与现有基础设施兼容的**过渡技术(如NAT64/DNS64)的安全考量**,书中的着墨点相对较少,或者说,描述得不够“痛快”。我更希望看到的是,在一个实际的混合网络环境中,如何在这些过渡层级上设置陷阱,防止数据包在协议转换过程中被恶意篡改或窃听,而不是仅仅停留在对IPv6原生安全特性的解析上。

评分这本书给我的感觉是**“宏大叙事,微观不足”**。它非常善于描绘整个IPv6安全生态的蓝图,比如在物联网(IoT)和移动网络中的应用前景,分析了这些场景下身份认证和信任链建立的复杂性。这些前瞻性的分析无疑拓宽了我的视野,让我能从更高的维度去思考未来几年的安全策略部署。特别是关于“零信任架构”在IPv6环境下的天然优势与挑战的那段讨论,写得非常有启发性,让我茅塞顿开。但如果我是一位迫切需要解决当前棘手问题的网络工程师,我可能会感到信息量过载且缺乏直接的“可操作性指南”。例如,书中提到了很多新的安全头扩展(如RNBH、SMF等)的潜力,并展示了它们在理论上如何增强安全,但并没有给出如何在主流操作系统或路由设备上启用和管理这些扩展的实际命令行示例或配置文件模板。这就像是给了你一张详尽的宇宙飞船设计图,却没告诉你扳手和螺丝刀在哪里。

评分这本书的行文风格简直就是一本教科书的典范,**逻辑严密得如同瑞士钟表**,每一个概念的引入都伴随着详尽的背景铺垫和数学上的精确描述。我翻阅了关于IPsec在IPv6中应用的那一章,作者对AH和ESP协议的报头结构、认证算法的选择以及密钥管理协议(如IKEv2)的握手流程,进行了极其详尽的分解,甚至连位域(bit field)的含义都一一列举出来。对于那些希望考取高级网络安全认证,或者打算深入研究协议栈底层机制的人来说,这无疑是一份无可挑剔的参考资料。但是,作为一名侧重于日常安全运营的实践者,这种过于细致的描述反而成了障碍。例如,书中花了整整一个章节来阐述源地址验证(SAVA)的理论模型,引用了大量的RFC编号和学术论文,但当我真正想知道在主流防火墙(比如Palo Alto或者Fortinet)的GUI界面上,如何用最少的点击次数开启一个有效的SAVA策略时,我发现它只是泛泛而谈,将这部分“实现细节”留给了读者自行探索。这种**“理论的广度与实现的深度”之间的失衡**,让我在实际操作层面感到了一丝挫败。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有