具体描述

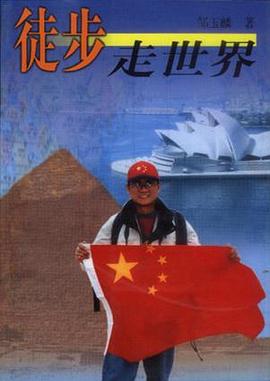

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

坦白说,这本书最吸引人的地方,还是它所代表的“可能性”。它像一扇小小的门,推开后能让你窥见一个完全不同的技术世界,激发你进一步探索的欲望。尽管在实操层面上存在诸多不便和理论上的浅尝辄止,但它成功地搭建了一个“认知框架”,让你知道在网络安全这个领域里,有哪些关键的组成部分和可以努力的方向。比如,它提到了某些工具的名称和大致功能,虽然没有深入教你怎么用,但至少为你指明了后续学习的“关键词”。对于一个完全不知道从何入手的门外汉而言,这种“地图指示”的作用是不可替代的。它让我明白,黑客技术并非完全是电影里的魔法,而是建立在一系列可以学习和掌握的底层逻辑之上的,这种理念上的启迪,价值或许超过了书本本身那些具体的代码片段。

评分这本书的封面设计得非常抓人眼球,那种深沉的蓝配上荧光绿的字体,一下就让人联想到那些深夜里闪烁着代码的屏幕。我最初买它,完全是出于一种“想知道他们是怎么做到的”的好奇心,毕竟“黑客”这个词汇本身就带着一种神秘的光环。拿到书时,沉甸甸的手感还挺让人安心,感觉里面塞满了真家伙。说实话,我对这种入门级的教程总是持保留态度的,总觉得很多都是泛泛而谈,真正实用的东西要靠自己摸索。翻开目录,看到那些“基础网络协议解析”、“操作系统底层原理”之类的标题,心里咯噔一下,有点打退堂鼓的意思。不过,既然是“速成”,我还是决定给自己一个机会。我尤其关注了光盘的部分,希望那些实操案例能帮我跨过理论的鸿沟,毕竟对于一个纯小白来说,光看文字简直是在看天书。这本书的排版布局还算清晰,不是那种密密麻麻让人头皮发麻的纯文本堆砌,至少在视觉上给了人一点喘息的空间,这对于长时间阅读技术书籍来说,算是加分项。

评分从内容编排上看,这本书的逻辑跳转有时候显得有些生硬。它似乎试图在一本不厚的篇幅内塞进太多领域的内容,从基础的命令行操作,突然跳到Web漏洞扫描,再到一些相对高阶的社会工程学概念,虽然覆盖面广,但缺乏足够的过渡和铺垫。这种“拉满”式的知识灌输,让我的学习曲线变得非常不平稳。刚学会一点点操作系统权限管理的概念,下一章立刻就要求你去理解复杂的加密算法原理,两者之间的知识阶梯太高,让我不得不频繁地停下来,去查阅其他更专业的资料来填补理解上的鸿沟。这让我产生了强烈的“知识断层”感,感觉自己好像在学武功,师傅教了你几招花哨的招式,却没告诉你如何站稳马步。对于一个渴望扎实基础的读者来说,这种跳跃式的教学方法,反而增加了学习的阻力和焦虑感。

评分我花了相当长的时间去研究随书附带的那张光盘,这部分内容才是真正体现这本书价值的核心所在,当然,也可能是最让人感到挫败感的地方。光盘里的资源包结构比较松散,不像有些高质量教程那样有清晰的实验环境搭建指南。很多配套的脚本和示例代码,你需要自己去判断它们适用的操作系统版本和运行环境,手动去解决依赖问题。这个过程本身,对于一个“零起点”的读者来说,简直是一场噩梦。我记得尝试运行一个简单的网络嗅探实验时,光是配置权限和修复编译错误,就花费了我整整一个下午。说实话,如果一个入门级的教程,连最基础的“即插即用”都做不到,那么它的“速成”属性就要大打折扣了。我更希望看到的是一个封装好的虚拟机镜像,或者至少是详细到每一步命令的截图和说明,而不是一堆散落的代码文件,需要读者自己去拼凑出一个可运行的环境。

评分这本书的叙述方式,怎么说呢,非常“直白”,可能对于目标读者群体来说是一种优点,但对我这种带着一点点技术背景,又不太能接受过度简化的知识体系的人来说,就有那么点力不从心了。它似乎把所有复杂的概念都硬生生地压扁了,试图用最直白的语言去解释,结果就是,很多关键的逻辑链条似乎被跳过去了,留下了很多需要读者自行脑补的空白地带。比如在讲解端口扫描的原理时,它直接给出了几个命令的组合,告诉你这么做就能达到目的,但背后的TCP/IP握手过程和三次交互的细节,讲解得就相对含糊了。我更倾向于那种层层递进,先打地基再盖房子的讲解方式,这本书的结构更像是在给你一把工具箱,告诉你每个工具的名称和大致用途,但没怎么教你怎么把这些工具组合起来制作一个精密的仪器。也许是我要求太高了,毕竟“速成”的定位决定了它不可能深入到内核级别去探讨每一个细节,但那种知识的“广度”似乎压倒了“深度”,让我感觉像是在快速浏览一本技术词典的摘要部分。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有