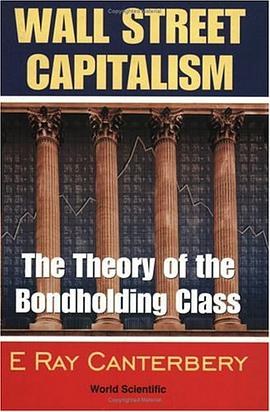

具体描述

《Web信息技术教程》全面汇粹了Web信息创作与发布的应用技术,《Web信息技术教程》共分6部分,其中融入了作者的经验和见解,其具体内容包括HTML知识、XML知识、网页制作工具软件、搜索引擎技术、ASP交互技术、服务器技术等。

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本号称“Web信息技术教程”的书,拿到手我就觉得有点不对劲。它厚得像本砖头,翻开目录,满满的都是各种晦涩难懂的术语,什么“超文本标记语言的高级应用”、“服务器端脚本语言的深度解析”、“数据库连接的优化策略”等等。我本来是想找一本能让我快速上手,了解现在互联网是怎么回事的基础读物,结果这书直接把我扔进了技术黑洞。里面的代码示例更是让人望而生畏,直接就是一大段一大段的PHP或者JavaScript,完全没有那种循序渐进的引导,更别提什么图文并茂的解释了。感觉作者写这本书的时候,压根就没想过读者是零基础的初学者,更像是写给那些已经在行业里摸爬滚打多年的资深工程师的“技术圣经”。读起来简直是煎熬,每翻一页都像是在进行一场智力马拉松,让人怀疑自己是不是真的适合搞技术。我期待的是一个友好的向导,结果拿到的是一本高冷的“技术百科全书”,完全不是我想要的入门指南。

评分这本书在“实践性”这一点上,可以说是做得非常“理论化”。内容上充满了各种历史遗留的技术细节和过时的框架介绍,对于当前Web开发主流的技术栈,比如现代的JavaScript框架(React, Vue等)或者最新的后端架构(微服务、Serverless),介绍得轻描淡写,甚至完全没有提及。我翻阅了关于前端开发的部分,发现它还在大篇幅地讲解如何用纯JavaScript操作DOM的底层细节,却对如何构建一个现代化的单页应用(SPA)避而不谈。这让我很困惑,难道我们现在写Web应用还是停留在十年前的模式吗?这种内容设置,对于想要紧跟业界步伐、学习现代开发技能的人来说,简直是一种误导。这本书更像是一部关于“Web技术发展史”的学术著作,而不是一本教授“如何构建当前Web应用”的实用教程。

评分如果以“教程”的标准来衡量,这本书的章节组织结构混乱得令人发指。它似乎是把各种技术点东拼西凑在一起,缺乏一个清晰、逻辑连贯的脉络。比如,它可能在第二章突然插入了一段关于Web安全漏洞的深入分析,但此时读者可能连基本的HTTP请求是如何发出的都没搞清楚。接着,在后面的章节里又跳回到最基础的HTML标签的语义化解释。这种跳跃式的讲解方式,完全打乱了知识的积累顺序。对于一个新手来说,学习新的技术体系,最重要的是建立一个稳固的知识框架,这本书非但没有提供框架,反而像是一个杂乱无章的素材库。我需要不断地在不同章节之间来回翻阅,试图将这些零散的知识点拼凑起来,效率低下得让人抓狂。

评分我必须得说,这本书的排版风格相当的“复古”。打开书本,扑面而来的是大段的文字堆砌,几乎看不到什么可以让人眼前一亮的设计元素。字体大小统一,段落之间缺乏必要的留白,让人读起来非常容易疲劳。更要命的是,那些技术概念的图解,少得可怜,即便有,也是那种线条极其简单的流程图,抽象得让人抓耳挠腮。比如讲到网络协议的时候,我期望看到一个直观的请求-响应模型图示,能清晰地展示数据包如何在客户端和服务器之间穿梭,但这本书里只有密密麻麻的文字描述,反复强调着TCP/IP的原理,读完之后,我脑子里还是一团浆糊。这种设计思路,简直是反现代学习潮流,完全没有考虑到视觉学习者的需求。如果不是为了完成某个任务,我真的很难坚持读下去,它缺乏那种能让人沉浸其中的阅读体验,更像是一份冷冰冰的说明书。

评分对于一个旨在教授“信息技术”的书籍来说,这本书对“信息”本身的社会和伦理层面关注得少得可怜。它几乎完全沉浸在代码和协议的技术细节之中,对于Web技术如何影响社会、数据隐私的重要性、信息无障碍设计原则这些至关重要的“软技能”和行业责任,只是一笔带过,甚至完全没有涉及。我期待的教程,应该能教会我如何负责任地使用这些技术力量,理解用户体验设计背后的心理学原理,以及面对海量数据时应有的伦理考量。但这本书更像是一个纯粹的技术手册,专注于“如何让网站运行起来”,而不是“如何构建一个对用户和社会有益的Web体验”。这种片面的视角,使得这本书在培养全面的Web开发者方面,存在着巨大的不足。它教会了你工具的使用,却没有告诉你工具的正确用途和潜在的风险。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有