具体描述

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本书的结构编排,展现了作者极高的组织能力。它不像是一本零散的技巧集合,而更像是一套完整的、循序渐进的课程体系。开篇的理论基础铺垫得非常到位,为后续的实际操作构建了坚实的理论支撑,避免了那种“知其然而不知其所以然”的学习困境。每一章节之间的衔接都非常自然流畅,从宏观的威胁认知过渡到微观的系统配置调整,逻辑链条紧密无缝。我特别喜欢它在介绍完一个复杂概念后,会立即跟随一个“实践操作案例”来巩固理解,这种理论与实践的交错穿插,使得学习的效率大大提高。读完一个模块,你不仅明白了“是什么”,更清晰地掌握了“怎么做”以及“为什么这样做”。这种整体感和系统性,对于希望全面掌握某一领域知识的学习者来说,是至关重要的。它不像一本工具书,更像一位耐心且博学的导师,引导你走完一条完整的知识路径。

评分这本书的论述风格,给我一种强烈的“老派工程师”的韵味。它不像现在流行的那些畅销书那样,充斥着夸张的修辞和悬念式的标题来吸引眼球,而是用一种沉稳、客观,甚至略带说教的语气,娓娓道来。阅读过程中,我能清晰地感受到作者在面对复杂安全问题时的那种严谨和一丝不苟的态度。他很少使用花哨的语言,所有的表达都直指核心,充满了技术实现的考量。这让我联想到一些经典的教科书,它们不追求一时的轰动效应,而是旨在提供一套经得起时间考验的知识体系。对我个人而言,我更偏爱这种扎实的叙述方式,因为它意味着你正在学习的是经过充分验证和深思熟虑的内容,而不是基于最新热点炒作起来的短期知识。这种沉淀下来的智慧,才是真正有价值的。读着读着,我甚至能想象出作者当年在电脑前,眉头紧锁,一丝不苟地调试代码或撰写文档的场景。

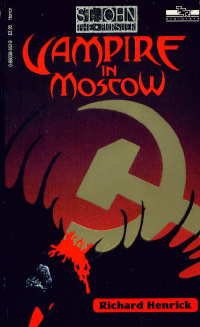

评分这本书的装帧设计实在让人眼前一亮,那种复古的厚重感,封面上用心的字体排版,让我想起小时候在书店里翻找那些经典技术手册的感觉。虽然我拿到它的时候,已经不是那个时代的主流了,但光是捧着它,就能感受到一股沉甸甸的专业气息。我本来是抱着随便翻翻的心态来的,毕竟现在信息获取太便捷了,但这本书的纸张质感,那种微微泛黄的触感,配合着清晰的印刷,让人忍不住想坐下来,泡杯茶,慢慢品味其中的内容。特别是侧边书脊的工艺,做得非常结实,感觉即使经常翻阅也不会轻易损坏。这种对实体书的尊重,在如今这个快餐时代显得尤为可贵。我特别留意了一下目录结构,排版得井井有条,虽然是技术类书籍,但看上去一点也不枯燥,反而有一种清晰的逻辑美感,让人对接下来的阅读充满了期待,希望它能带给我一些不一样于网络碎片信息的系统性知识。整体而言,从视觉和触觉体验上,这本书已经给我留下了极佳的第一印象,它不仅仅是一本书,更像是一个时代的纪念品,或者说是一个精心制作的工具箱的引子。

评分从应用层面来看,这本书的价值在于它提供了一个独特的历史视角来审视安全问题。现在的安全软件功能强大到令人眼花缭乱,很多都是一键式的解决方案,但当我们回溯到那个特定的时间点去理解当时的威胁和应对策略时,会发现很多今天看来理所当然的安全实践,在当时都是极具开创性的。这本书就像一个时间胶囊,精准地捕捉了那个时代网络环境的生态特征。我尝试着去比对书中所描述的某些防护机制与我当前系统中的实现方式,发现虽然核心思想未变,但具体的实现路径和技术栈已经有了天翻地覆的变化。这种对比分析过程,极大地拓宽了我对技术迭代的认识。它不只是教你如何操作,更重要的是引导你思考“为什么会这样设计”,以及“在当时的环境下,这种设计是最优解吗?”这种深层次的批判性思维,是单纯依赖最新工具手册所无法培养出来的。

评分我花了整整一个下午的时间,断断续续地浏览了这本书的几章内容,感受最深的就是作者那种近乎偏执的细节控。举凡讲解某个操作步骤,他似乎总能预料到读者可能在哪里产生困惑,然后用极其详尽的图文对照进行说明。这种细致程度,在很多现代技术文档中是很难见到的,现在的很多教程恨不得用几张截图就带过,哪里还会有人愿意花大篇幅去解释每一个选项背后的原理。这本书里,作者似乎在竭力确保,即便是对电脑硬件和系统内核一窍不通的新手,也能通过他的文字,一步步构建起对安全防护机制的完整认知。我尤其欣赏他对一些底层概念的阐述,那些原本抽象的术语,经过他的梳理后,变得生动形象,仿佛能触摸到它们的工作原理。这种教学方式,虽然在节奏上可能稍显缓慢,但其带来的知识的牢固性是无可替代的。读完后,我感觉自己对软件运行的安全性有了一种更深层次的理解,而不是仅仅停留在“安装杀毒软件”这种表面功夫上。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有