具体描述

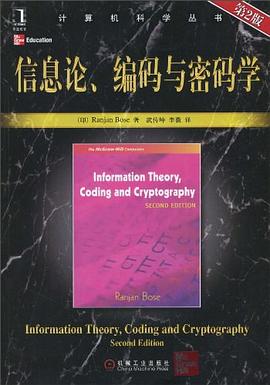

《应用密码学手册》内容覆盖了近20年来密码学发展的所有主要成就。除了通常密码学书籍都会讲到的对称密码、杂凑函数、公钥密码和签名、身份识别和密钥建立协议等内容外,《应用密码学手册》首先提供了密码学的概貌,中间有三章专门讲述了公钥密码学的数学基础,最后两章给出了密码实现技巧和专利、标准等细节。适合密码学、计算机、通信、数学等领域的师生、专家和工程师们参考或作为教材使用。

作者简介

目录信息

1.1 引言

1.2 信息安全和密码学

1.3 函数知识

1.4 基本概念和术语

1.5 对称密钥加密

1.6 数字签名

1.7 认证与身份识别

1.8 公钥密码学

1.9 杂凑函数

1.10 协议和机制

1.11 密钥建立、管理和证书

1.12 伪随机数和序列

1.13 攻击类型和安全模型

1.14 注释与参考读物

第2章 数学基础

2.1 概率论

2.2 信息论

2.3 复杂度理论

2.4 数论

2.5 抽象代数

2.6 有限域

2.7 注释与参考读物

第3章 数论相关问题

3.1 引言

3.2 整数因子分解问题

3.3 RSA问题

3.4 二次剩余问题

3.5 Zn中平方根的计算

3.6 离散对数问题

3.7 Diffie-Hellman问题

3.8 合数模

3.9 单个比特计算

3.10 子集和问题

3.11 有限域上的多项式分解

3.12 注释与参考读物

第4章 公钥参数

4.1 引言

4.2 概率素性测试

4.3 (真)素性测试

4.4 素数生成

4.5 Zp上的不可约多项式

4.6 生成元和高阶元素

4.7 注释与参考读物

第5章 伪随机比特与伪随机序列

5.1 引言

5.2 随机比特生成

5.3 伪随机比特生成

5.4 统计测试

5.5 密码学意义安全的伪随机比特生成

5.6 注释与参考读物

第6章 流密码

6.1 引言

6.2 反馈移位寄存器

6.3 基于LFSR的流密码

6.4 其他流密码

6.5 注释与参考读物

第7章 分组密码

7.1 引言

7.2 背景与基本概念

7.3 古典密码及其发展史

7.4 DES

7.5 FEAL

7.6 IDEA

7.7 SAFER、RC5及其他分组密码

7.8 注释与参考读物

第8章 公钥加密

8.1 引言

8.2 RSA公钥加密

8.3 Rabin公钥加密

8.4 EIGamal公钥加密

8.5 McEliece公钥加密

8.6 背包公钥加密

8.7 概率公钥加密

8.8 注释与参考读物

第9章 杂凑函数和数据完整性

9.1 引言

9.2 分类和框架

9.3 基本构造和一般结果

9.4 不带密钥的杂凑函数(MDC)

9.5 带密钥的杂凑函数(MAC)

9.6 数据完整性和消息认证

9.7 杂凑函数的高级攻击

9.8 注释与参考读物

第10章 身份识别和实体认证

10.1 引言

10.2 口令(弱认证)

10.3 挑战、响应身份识别(强认证)

10.4 自定义的和零知识的身份识别协议

10.5 对身份识别协议的攻击

10.6 注释与参考读物

第11章 数字签名

11.1 引言

11.2 数字签名机制的框架

11.3 lISA和相关签名方案

11.4 Fiat-Shamir签名方案

11.5 DSA和相关签名方案

11.6 一次数字签名

11.7 其他签名方案

11.8 带附加功能的签名

11.9 注释与参考读物

第12章 密钥建立协议

12.1 引言

12.2 分类和框架

12.3 基于对称加密的密钥传输

12.4 基于对称技术的密钥协商

12.5 基于公钥加密的密钥传输

12.6 基于非对称技术的密钥协商

12.7 秘密共享

12.8 会议密钥生成

12.9 密钥建立协议的分析

12.10 注释与参考读物

第13章 密钥管理技术

13.1 引言

13.2 背景和基本概念

13.3 机密密钥分发技术

13.4 公钥分发技术

13.5 控制密钥使用的技术

13.6 多个域的密钥管理

13.7 密钥生命周期问题

13.8 可信第三方的高级服务

13.9 注释与参考读物

第14章 有效实现

14.1 引言

14.2 多精度整数运算

14.3 多精度模算术

14.4 最大公因子算法

14.5 整数的中国剩余定理

14.6 指数运算

14.7 指数重编码

14.8 注释与参考读物

第15章 专利与标准

15.1 引言

15.2 密码技术专利

15.3 密码标准

15.4 注释与参考读物

附录A 精选密码学论坛文献目录

参考文献

索引

· · · · · · (收起)

读后感

评分

评分

评分

评分

用户评价

我必须说,这本书对哈希函数的解释,让我有一种豁然开朗的感觉。在此之前,我对哈希函数只有一个模糊的概念,知道它能将任意长度的数据映射成固定长度的“指纹”,但具体是如何做到的,以及它的安全性体现在哪里,我一直没有一个清晰的认识。作者从信息摘要(Message Digest)的角度切入,将哈希函数比作一个“单向压缩器”,它能够高效地将数据压缩,但却无法从压缩后的结果反推出原始数据。我花了很长时间去研究MD5和SHA-256等具体的哈希算法。作者详细地介绍了这些算法的结构,包括消息扩展、压缩函数等关键步骤,并解释了它们如何通过一系列的位操作和模运算来实现数据的“搅乱”。更重要的是,作者深入探讨了哈希函数的安全特性,比如抗碰撞性(Collision Resistance)、抗原像攻击性(Pre-image Resistance)等,并解释了为什么这些特性对于保证数据的完整性和防止伪造至关重要。我特别关注了关于MD5已经被证明存在碰撞攻击的部分,这让我对算法的更新换代有了更直观的认识,也理解了为什么SHA-256这样的新一代算法更加安全。我开始意识到,哈希函数在我们日常生活中无处不在,比如文件校验、密码存储等,它就像是数字世界的“验钞机”,默默地守护着信息的准确性。

评分在阅读了关于密钥管理的部分后,我才真正认识到,密码学的应用远不止加密和解密本身,更在于如何安全地管理那些至关重要的“钥匙”。作者并没有回避密钥管理过程中的种种挑战,而是坦诚地分析了密钥生成、存储、分发、更新和销毁等各个环节可能存在的安全风险。我花了很长时间去理解各种密钥存储方式的优缺点,比如在软件中存储密钥的风险,以及使用硬件安全模块(HSM)的必要性。作者还详细介绍了密钥协商(Key Agreement)协议,比如Diffie-Hellman协议,以及它们如何允许双方在不直接传输密钥的情况下,安全地生成共享密钥。这让我对很多安全通信的实现原理有了更深的理解,比如在建立安全连接时,双方是如何悄无声息地达成共识,并生成用于后续加密的会话密钥。这本书让我意识到,即使拥有最强大的加密算法,如果密钥管理不善,整个加密体系都会变得不堪一击。这部分内容对于任何想要深入理解密码学应用的人来说,都至关重要,它揭示了密码学实践中那些往往被忽视却又极其关键的环节。

评分老实说,一开始我拿到这本《应用密码学手册》,内心是有些忐忑的。我之前接触过一些关于网络安全的书籍,但密码学这个词总是让我觉得它离我有点遥远,充满了各种我不熟悉的数学符号和复杂的理论。然而,当我真正翻开这本书,并且开始阅读其中关于对称加密的部分时,我发现我的担忧完全是多余的。作者的写作风格非常亲切,他并没有直接抛出那些令人望而生畏的数学公式,而是通过一个又一个精心设计的案例,来阐述对称加密的核心思想。比如,他用一把钥匙打开一个箱子的比喻,来解释对称加密中,加密和解密使用同一把密钥的原理,这真的是太形象了!我花了很长的时间去理解DES和AES这两个经典的对称加密算法。作者详细地剖析了它们的结构,包括分组、置换、替代等操作,并解释了为什么这些操作能够有效地混淆信息,使其难以被破解。尤其是在讲解AES的S-box和MixColumns时,我仿佛置身于一个精密运转的机器内部,每一个齿轮的转动都充满了智慧。我开始意识到,原来我们日常生活中使用的许多加密通信,比如Wi-Fi的WPA2加密,可能就是基于AES这样的算法。这本书让我对这些“看不见摸不着”的安全技术产生了浓厚的兴趣,我感觉自己正在一点点地揭开数字世界的神秘面纱,理解那些保护我们信息不被窃取的“隐形盾牌”。

评分读完这本书,我最大的感受是,密码学不再是遥不可及的抽象理论,而是与我们的生活息息相关的实用技术。在最后一章,作者对未来密码学的发展趋势进行了展望,这部分内容让我对即将到来的数字世界有了更清晰的认识。他提到了后量子密码学(Post-Quantum Cryptography)的兴起,以及它如何应对未来量子计算机可能对现有加密体系带来的威胁。我花了很长的时间去理解量子计算的威胁,以及为什么现有的加密算法在量子计算面前会显得不堪一击。作者详细介绍了各种后量子密码学算法的候选方案,比如基于格(Lattice-based)的密码学、基于编码(Code-based)的密码学等。他还探讨了同态加密(Homomorphic Encryption)和差分隐私(Differential Privacy)等前沿技术,以及它们在保护用户隐私、实现安全数据分析方面的巨大潜力。这本书让我看到了密码学领域日新月异的发展,以及它如何不断地为我们的数字生活提供更强大、更安全的保障。我对于未来密码学的发展充满了期待。

评分这本书在介绍数据完整性验证和身份认证方面的论述,让我对密码学在保障信息真实性方面的作用有了更深刻的认识。作者详细阐述了除了哈希函数之外,还有哪些密码学技术可以用来确保数据的完整性。我花了很长时间去研究消息认证码(MAC)和基于哈希的消息认证码(HMAC)。作者解释了MAC是如何通过使用密钥来增强哈希函数的安全性,从而防止攻击者在不拥有密钥的情况下伪造消息。他通过生动的例子,说明了MAC是如何在网络通信中,防止数据在传输过程中被篡改。在身份认证方面,作者深入探讨了各种认证协议,比如基于口令的认证、基于公钥的认证,以及更复杂的基于零知识证明的认证。我尤其对零知识证明的概念感到着迷,虽然这个部分涉及一些高级的数学理论,但作者的讲解让我能够窥探到其精妙之处——如何在不泄露任何信息的情况下,证明某项陈述的真实性。这让我看到了密码学在构建高度安全的数字身份验证系统方面的巨大潜力。

评分这本书的价值,在我看来,不仅仅在于它提供了丰富的理论知识,更在于它真正做到了“应用”二字。在阅读了关于非对称加密的章节后,我更是深有体会。作者通过对RSA算法的详尽讲解,将公钥和私钥的概念阐释得淋漓尽致。他耐心地解释了为什么一对公钥和私钥的数学关系能够实现加密和解密的分离,以及这种分离在数字签名中的关键作用。我花了相当多的时间去消化其中关于大数分解难度的部分,虽然涉及一些数学理论,但作者的讲解方式非常清晰,使得我能够理解为什么这个看似简单的数学难题,却成为了支撑整个非对称加密体系的基石。让我印象深刻的是,作者将非对称加密与实际应用场景紧密结合,比如SSL/TLS协议在网页浏览中的应用,以及PGP在电子邮件加密中的作用。我一直对浏览器地址栏上的小锁感到好奇,现在我终于明白了,这背后就是非对称加密在发挥作用,保护我的个人信息不被泄露。这本书让我对数字签名有了更深刻的理解,它不仅仅是信息的加密,更是一种身份的验证和信息的完整性保障。我开始思考,在未来的数字社会中,非对称加密将会扮演越来越重要的角色,它将是构建可信数字身份和安全交易的关键。

评分这本书的封面设计就相当的吸引我,采用了深邃的蓝色背景,上面是古朴的金色字体,标题“应用密码学手册”几个字就如同某种古老的秘籍,散发出一种神秘而权威的气息。翻开书页,我立刻被那严谨的排版和清晰的章节划分所吸引。虽然我不是密码学领域的专家,但作为一名对信息安全有浓厚兴趣的普通读者,我一直希望能够深入了解这个听起来既高深又实用的领域。这本书无疑给了我这样的机会。我花了很长时间在阅读第一部分,那部分主要介绍了密码学的基本概念和历史发展。作者用一种非常引人入胜的方式,将那些抽象的数学原理和复杂的算法,通过生动的比喻和贴近现实的例子,变得易于理解。我特别喜欢其中关于凯撒密码和维吉尼亚密码的讲解,虽然这些是基础中的基础,但作者的阐述方式让我能够真正理解它们的工作原理,以及为什么在今天看来如此“古老”的密码学方法,却能为后来的发展奠定坚实的基础。更让我惊喜的是,作者并没有停留在理论层面,而是巧妙地将这些理论与实际应用联系起来,例如在信息传输、数据存储等方面的安全性保障。我一直在思考,我日常使用的很多APP,背后的安全机制是不是就与这些内容息息相关?这种将理论与实践相结合的叙述方式,让我觉得这本书不仅仅是一本枯燥的教科书,更像是一位经验丰富的导师,循序渐进地引领我进入密码学的奇妙世界。我期待着在接下来的章节中,能够学习到更多现代密码学的内容,例如公钥加密、数字签名等等,并了解它们是如何保护我们的数字生活的。

评分这本书在讲解数字签名的部分,真的让我大开眼界。我一直对数字签名这个概念感到有些抽象,总觉得它只是一个技术术语,但通过这本书的阐述,我才真正理解了它的强大之处。作者将数字签名比作是在数字世界中的“亲笔签名”,它不仅能够证明信息的来源(身份认证),还能确保信息在传输过程中没有被篡改(完整性)。我仔细研读了其中关于使用非对称加密技术来实现数字签名的过程,从发送方使用私钥对消息的哈希值进行加密,到接收方使用发送方的公钥进行解密和验证,整个流程被讲解得非常清晰。我花了大量的时间去理解其中的数学原理,尤其是模运算和指数运算在签名和验证过程中的作用。作者还详细介绍了不同的签名方案,比如DSA(Digital Signature Algorithm),并解释了它们在性能和安全性上的差异。让我印象深刻的是,作者将数字签名与电子政务、电子商务等领域的应用相结合,让我看到了这项技术如何在实际生活中发挥巨大的作用,例如在线合同的签署、软件的合法性验证等。这本书让我深刻地认识到,数字签名是构建信任体系、保障数字交易安全的重要基石。

评分这本书在介绍公钥基础设施(PKI)的部分,让我对整个数字证书的生态系统有了前所未有的清晰认识。在此之前,我对证书颁发机构(CA)、根证书、中间证书等概念感到非常困惑,总觉得它们只是计算机系统内部的一些复杂设置。但作者通过引人入胜的叙述,将PKI的运作机制描绘得如同一张巨大的信任网络。他详细解释了CA的角色,就像是数字世界中的“身份认证官”,负责颁发和管理数字证书。我花了很长时间去理解数字证书的结构,包括证书持有者信息、公钥、有效期、签名等关键要素,以及CA如何使用自己的私钥对证书进行签名,从而为证书的合法性提供保障。作者还深入探讨了证书链(Certificate Chain)的概念,以及浏览器如何通过验证证书链来判断一个网站的身份是否可信。我开始意识到,我们日常访问的HTTPS网站,正是PKI技术最直观的应用之一。这本书让我明白了,那些看似简单的“小锁”,背后隐藏着一套复杂而严谨的信任机制,正是这套机制,才让我们能够在互联网上放心地进行信息交互。

评分这本书关于密码学在网络通信安全中的应用,对我来说简直是醍醐灌顶。我一直对像SSL/TLS这样的协议感到好奇,知道它们在保护我们上网安全方面起着至关重要的作用,但具体是如何实现的,却知之甚少。作者通过详细的分析,将SSL/TLS协议的握手过程、加密通信流程等核心机制逐一呈现。我花了大量的时间去理解TLS握手过程中,客户端和服务器之间如何进行身份验证(通过数字证书)、密钥交换(通过非对称加密),以及最终生成用于对称加密的会话密钥。作者还深入探讨了TLS的不同版本,以及它们在安全性上的演进,比如从TLS 1.0到TLS 1.3的改进。让我印象深刻的是,作者将这些理论知识与实际的互联网应用场景相结合,比如我们在访问网页时,浏览器如何利用TLS来加密我们与服务器之间的通信,保护我们的登录信息、支付数据等。这本书让我明白了,我们日常使用的互联网,其安全保障很大程度上依赖于这些复杂的密码学协议。

评分同学的书,我拿来翻。太多的定义,太多的概念,没有讲出作者自己的深入理解,so boring!

评分好处是对计算方面的参考文献讲的不错

评分师姐的书,看了分组加密部分

评分师姐的书,看了分组加密部分

评分师姐的书,看了分组加密部分

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.quotespace.org All Rights Reserved. 小美书屋 版权所有